«Лаборатория Касперского» зафиксировала порядка около 50 000 попыток атак опасного вирус-шифровальщик в 74 странах.

Вирус-шифровальщик называется WannaCry, он использует известную сетевую уязвимость ОС Windows.

В антивирусной компании советуют для снижения рисков заражения установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Скачать патч Вы можете по ссылке: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Есть два способа заражения. В одном случае, это файл в формате «Exel», в основном «zip», люди открывают вложение в электронной почте и сразу запускается процесс, который шифрует файлы. Второй вариант – это макросы. В программе «Microsoft Office» есть так называемые макросы, которые работают в том же «Word» или «Exel». Это, так сказать, дополнительные программы. Сейчас, если вы запускаете файл «Word», вас спрашивают: в файле есть макросы, активировать? Вы нажимаете «Ok» и макросы начинают загружать вирусы».

Если же не открывать вложения, полученные от незнакомых людей, а также необычные файлы, полученные от знакомых, то заражение крипто-вирусом вряд ли произойдет.

Если вы работаете на Windows — вы находитесь в потенциальной группе риска

Не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.В этом посте я соберу советы от специалистов о том, как защититься от вируса Wana Decrypt0r.

Рекомендации по лечению:

— Убедитесь, что включили решения безопасности.

— Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

— Убедитесь, что в продуктах «Лаборатории Касперского» включен компонент «Мониторинг системы».

— Проверьте всю систему. Обнаружив вредоносную атаку как MEM: Trojan.Win64.EquationDrug.gen, перезагрузите систему. Еще раз убедитесь, что установлены исправления MS17-010.

Официальный комментарий «Лаборатории Касперского»:

Атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

«Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen. Решения Лаборатории Касперского также детектируют программы-шифровальщики, которые использовались в этой атаке следующими вердиктами: Trojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (для детектирования данного зловреда компонент «Мониторинг Системы» должен быть включен)», — отметил представитель компании.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

«После детектирования MEM:Trojan.Win64.EquationDrug.gen необходимо произвести перезагрузку системы; в дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях», — подчеркнул представитель «Лаборатории Касперского».

Официальный комментарий Microsoft:

Сегодня наши специалисты добавили обнаружение и защиту от новой вредоносной программы, известной как Ransom:Win32.WannaCrypt. В марте мы также представили дополнительную защиту от вредоносного ПО подобного характера вместе с обновлением безопасности, которое предотвращает распространение вредоносного ПО по сети. Пользователи нашего бесплатного антивируса и обновленной версии Windows защищены. Мы работаем с пользователями, чтобы предоставить дополнительную помощь.

Илья Сачков, гендиректор агентства по расследованию киберпреступлений Group-IB:

Это вирус-шифровальщик. Такие вирусы достаточно популярны, и хакеры прибегают к ним не впервые. Используя криптографию шифрования, вирус зашифровывает файлы на зараженном компьютере. На каждом устройстве он использует уникальный секретный ключ, который сам генерирует. Другими словами, даже расшифровав его на одном компьютере, вы будете заново расшифровывать его на другом.

Как с этим бороться?

1. Делайте резервные копии. Если у вас есть резервная копия, это вирус вам не страшен, даже если он к вам попал.

2. Всегда будьте в курсе новостей информационной безопасности. Необходимо следить за такими информационными блогами, как Security Lab, Dark Reading и другими.

3. Этот вирус использует конкретные уязвимости, которые сейчас описаны в Интернете, нужно проверить свои сети на наличие этих уязвимостей. Не открывать файл от людей, которых вы не знаете. В основном письма шифровальщиков присылаются под видом писем от бухгалтерий, либо неоплаченных штрафов от ГИБДД.

Чем опасен атакующий весь мир вирус WanaCrypt0r и откуда он взялся

12 мая Сеть поразил новый опасный вирус WCry, который блокировал доступ к ПК всех пользователей. Но откуда он взялся и чем так опасен?

Что это за зверь такой?

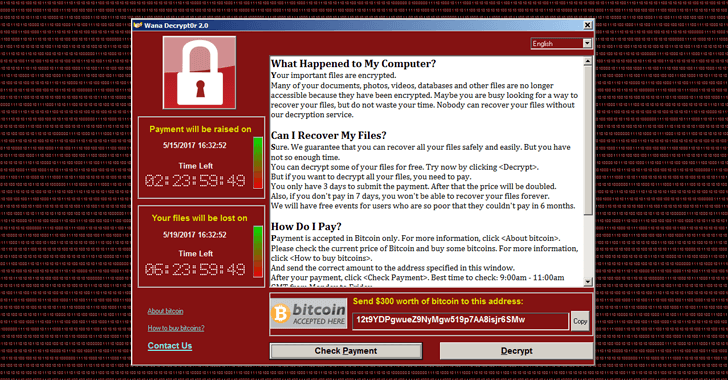

Специалисты по информационной безопасности идентифицировали угрозу как WanaCrypt0r 2.0. Он шифрует некоторые типы файлов и меняет их расширение на .WNCRY. Соответственно, доступа к ним у вас не будет.

Компьютеры, попавшие под атаку вируса, оказываются заблокированы окном с сообщением «У вас есть 3 дня на выплату выкупа — $300 (в биткоинах)». По истечению срока стоимость разблокировки удваивается. Если не заплатить через 7 дней, то файлы якобы нельзя будет восстановить.

Под угрозой заражения WanaCrypt0r оказались компьютеры под управлением Windows, коих большинство. Он использует уязвимость, которая была закрыта Microsoft в марте этого года. Тем не менее, не все пользователи успели обновиться. В первую очередь пострадали крупные компании, которые скептически относятся к обновлениям операционной системы и пытаются устранить «дырки» своими силами.

Как вирус попадает на ПК пользователей и откуда он взялся?

WanaCrypt0r попадает на компьютер через уязвимость в ОС с помощью удаленной атаки. Специальный код активируется на заражённой машине и получает доступ к центральному серверу.

Опасность его заключается в том, что он может восстановиться после полного форматирования жёсткого диска. Следовательно, он записывается в некую область HDD, недоступную системе и пользователям соответственно.

Разработчики вируса все ещё остаются неизвестными и не факт, что именно они стоят за атаками на пользователей и крупные компании. Есть мнение, что вредоносное ПО было продано определенным людям, которые и занимаются вымогательством.

Внимание! Если у вас остались вопросы или что-то не получилось, будем рады оказать Вам персональную техническую помощь. Заполните заявку и наш специалист свяжется с вами.